/

2024년 유출신고 동향 분석②-해킹편

2024년 유출신고 동향 분석②-해킹편

2024년 유출신고 동향 분석②-해킹편

2024년 유출신고 동향 분석②-해킹편

2024년 유출신고 동향 분석②-해킹편

2024년 유출신고 동향 분석②-해킹편

2024년 유출신고 동향 분석②-해킹편

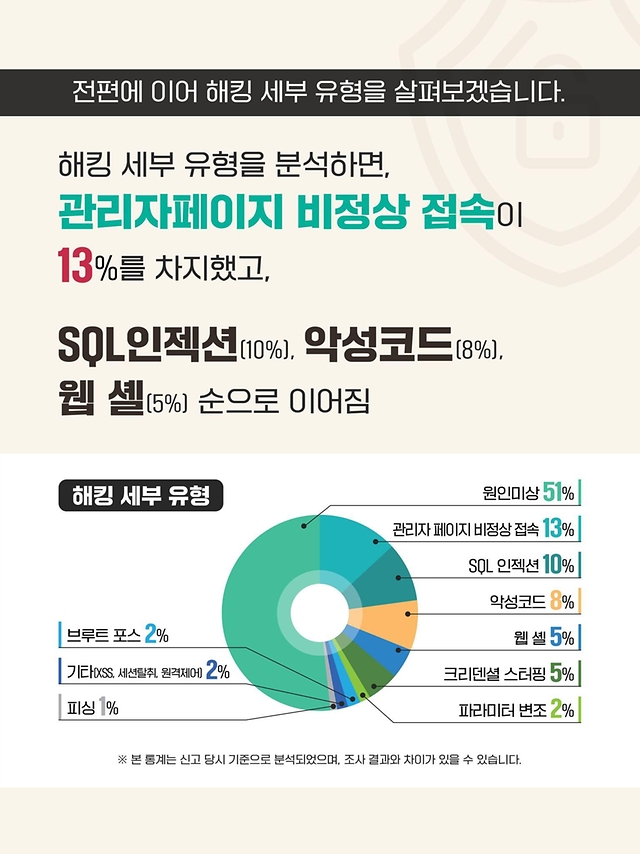

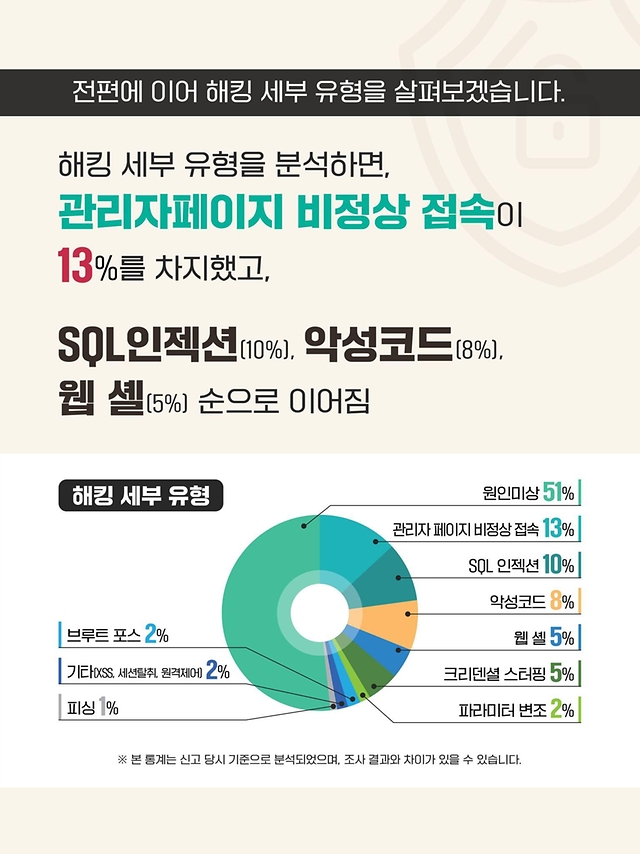

해킹 세부 유형을 분석하면, 관리자페이지 비정상 접속이 13%를 차지했고, SQL인젝션(10%), 악성코드(8%), 웹 셸(5%) 순으로 이어짐.

(해킹 세부 유형)

원인미상 51%

관리자 페이지 비정상 접속 13%

SQL 인젝션 10%

악성코드 8%

웹 셸 5%

크리덴셜 스터핑 5%

파라미터 변조 2%

브루트 포스 2%

기타(XSS, 세션탈취, 원격제어) 2%

피싱 1%

※ 본 통계는 신고 당시 기준으로 분석되었으며, 조사 결과와 차이가 있을 수 있습니다.

1. 관리자페이지 비정상 접속 사례

추측 가능한 관리자페이지 URL에 별도 인증 없이 관리자 기능에 접근 가능하거나 단순한 계정정보[ID/PW] 설정.

<예방·대응>

· 관리자 페이지 별도 도메인 구성.

· IP 기반 접근 제한 설정.

· VPN 및 2차 인증 적용.

· 계정별 권한 최소화 및 주기적 점검.

2. SQL 인젝션 사례

입력값 검증 미흡으로 악성SQL 구문 실행.

→ 개인정보 DB유출, 권한 탈취, 시스템 조작 등 피해 발생.

<예방·대응>

· 입력값 필터링 및 시큐어 코딩(Prepered Statement) 등.

· 정기적인 웹 취약점 점검.

· DB 접근 로그 모니터링 및 WAF 설정.

3. 악성코드/ 랜섬웨어 사례

이메일, 웹사이트 등을 통해 랜섬웨어 등 악성코드가 침투.

→ 내부시스템 감염 및 개인정보 암호화 & 금전 요구.

<예방·대응>

· 수신자 확인 후 첨부파일 열기.

· 백신 프로그램 최신 상태 유지.

· 외부 저장장치(USB 등) 연결 제한.

· 감염 시 즉시 네트워크 차단 및 데이터 복구절차 가동.

4. 웹 셸 사례

파일 업로드 취약점 이용.

→ 인증 우회 후 시스템 명령 실행, 개인정보 탈취.

<예방·대응>

· 업로드 파일 확장자 화이트리스트 제한(png, pdf 등).

· 실행 가능한 파일 업로드 차단.

· 업로드 파일 난수화 저장.

· 웹 서버 접근 권한 및 경로 분리 적용.

5. 크리덴셜 스터핑 사례

다른 사이트에서 유출된 ID/PW 정보를 악용하여 로그인 페이지 공격.

→ 개인정보 접근.

<예방·대응>

· 동일한 비밀번호 사용·자제 유도.

· 로그인 실패 횟수 제한 및 CAPTCHA 적용.

· 이상 로그인 탐지 ▶ IP 차단.

· OTP, 이메일 인증 등 다중 인증 도입.

☞ 업무과실로 개인정보 유출된 사례 확인하기

해킹 세부 유형을 분석하면, 관리자페이지 비정상 접속이 13%를 차지했고, SQL인젝션(10%), 악성코드(8%), 웹 셸(5%) 순으로 이어짐.

(해킹 세부 유형)

원인미상 51%

관리자 페이지 비정상 접속 13%

SQL 인젝션 10%

악성코드 8%

웹 셸 5%

크리덴셜 스터핑 5%

파라미터 변조 2%

브루트 포스 2%

기타(XSS, 세션탈취, 원격제어) 2%

피싱 1%

※ 본 통계는 신고 당시 기준으로 분석되었으며, 조사 결과와 차이가 있을 수 있습니다.

1. 관리자페이지 비정상 접속 사례

추측 가능한 관리자페이지 URL에 별도 인증 없이 관리자 기능에 접근 가능하거나 단순한 계정정보[ID/PW] 설정.

<예방·대응>

· 관리자 페이지 별도 도메인 구성.

· IP 기반 접근 제한 설정.

· VPN 및 2차 인증 적용.

· 계정별 권한 최소화 및 주기적 점검.

2. SQL 인젝션 사례

입력값 검증 미흡으로 악성SQL 구문 실행.

→ 개인정보 DB유출, 권한 탈취, 시스템 조작 등 피해 발생.

<예방·대응>

· 입력값 필터링 및 시큐어 코딩(Prepered Statement) 등.

· 정기적인 웹 취약점 점검.

· DB 접근 로그 모니터링 및 WAF 설정.

3. 악성코드/ 랜섬웨어 사례

이메일, 웹사이트 등을 통해 랜섬웨어 등 악성코드가 침투.

→ 내부시스템 감염 및 개인정보 암호화 & 금전 요구.

<예방·대응>

· 수신자 확인 후 첨부파일 열기.

· 백신 프로그램 최신 상태 유지.

· 외부 저장장치(USB 등) 연결 제한.

· 감염 시 즉시 네트워크 차단 및 데이터 복구절차 가동.

4. 웹 셸 사례

파일 업로드 취약점 이용.

→ 인증 우회 후 시스템 명령 실행, 개인정보 탈취.

<예방·대응>

· 업로드 파일 확장자 화이트리스트 제한(png, pdf 등).

· 실행 가능한 파일 업로드 차단.

· 업로드 파일 난수화 저장.

· 웹 서버 접근 권한 및 경로 분리 적용.

5. 크리덴셜 스터핑 사례

다른 사이트에서 유출된 ID/PW 정보를 악용하여 로그인 페이지 공격.

→ 개인정보 접근.

<예방·대응>

· 동일한 비밀번호 사용·자제 유도.

· 로그인 실패 횟수 제한 및 CAPTCHA 적용.

· 이상 로그인 탐지 ▶ IP 차단.

· OTP, 이메일 인증 등 다중 인증 도입.

☞ 업무과실로 개인정보 유출된 사례 확인하기

이 누리집은 대한민국 공식 전자정부 누리집입니다.

이 누리집은 대한민국 공식 전자정부 누리집입니다.